Основы компьютерной безопасности

Компьютерная безопасность в первую очередь касается трех основных областей: конфиденциальность, целостность и доступность. Чтобы быть конкретным:

- Конфиденциальность относится к способности сохранять конфиденциальность в отношении данных, которые должны быть защищены (например, информация, позволяющая установить личность).

- Целостность относится к способности защитить данные от удаления, изменения или иного неправильного управления.

- Доступность относится к способности любого получить доступ к данным и тем самым потенциально скомпрометировать их.

Как видите, значительная часть компьютерной безопасности вращается вокруг данных. Но это еще не все. Сегодня миром правят компьютерные системы. Кибератака может нанести огромный ущерб — могут выйти из строя финансовые системы, выйти из строя трубопроводы и даже государственные учреждения могут быть выведены из строя.

Сегодня сотрудник может:

- Просыпайтесь утром и проверяйте электронную почту на личном телефоне. Если их телефон не заблокирован, любой может получить доступ к своей электронной почте и своим учетным записям. Если их телефон потерян или украден, он может обеспечить аутентификацию в защищенной системе.

- Идите на работу и войдите в облачный терминал с общим паролем. Если кто-то делится паролем с доверенным коллегой, риск обычно не связан со злонамеренными действиями доверенной стороны. Опасность заключается в том, что устройства доверенного сотрудника могут быть скомпрометированы.

- Попробуйте установить незащищенное приложение на их рабочий компьютер. ИТ самообслуживания общеизвестно опасны. Сотрудник может загрузить приложение для изменения PDF-файлов, в которых, например, есть кейлоггер или вирус.

- Ответьте на электронное письмо с запросом их учетных данных «от ИТ». Наиболее распространенные угрозы называются угрозами социальной инженерии; они не связаны с какими-либо технологиями, что затрудняет защиту от них.

- Случайно получить доступ и удалить файлы, которые они не должны. Если в компании нет политик нулевого доверия, сотрудники легко могут случайно скомпрометировать данные. Незлонамеренные намерения по-прежнему представляют собой угрозу безопасности.

- Забудьте выйти из своего компьютера в конце дня. Даже если сами их учетные записи защищены, это не поможет, если кто-то просто подойдет к компьютеру и начнет его использовать.

- Идите домой и войдите в систему на своем персональном планшете. Если сотрудники «всегда включены» и «всегда доступны», это также означает, что они будут часто использовать личные устройства. В этом случае этим персональным планшетом могла бы пользоваться вся семья, а ребенок мог легко скомпрометировать данные.

В. Вы серьезно?

А. Не все время, но я, когда дело доходит до этого материала. Если у вас есть Mac, нажмите command-f5, что является переключателем для включения или выключения VoiceOver. На устройстве iOS, например iPhone, перейдите в «Настройки», «Основные», «Специальные возможности», а затем нажмите «VoiceOver», чтобы включить или отключить VoiceOver. Вы также можете просто попросить Siri «включить VoiceOver» или «выключить VoiceOver».Просто знайте, что VoiceOver меняет способ использования некоторых жестов. В качестве большого примера, когда VoiceOver включен, вам нужно дважды нажать на элемент, чтобы выбрать его, а не просто нажать один раз.

Используйте режим инкогнито

Альтернативой удалению истории (и более простым способом) является использование режима инкогнито (или приватного просмотра страниц). Каждый современный браузер имеет такую функцию: в режиме инкогнито браузер не сохраняет историю, файлы cookie или другие данные о просмотре страниц в Интернете во время вашего сеанса.

При использовании приватного режима в браузере вам не нужно очищать историю, когда вы закончите, так как браузер удаляет все данные о вашем сеансе после закрытия окна.

Любые действия, которые вы совершаете в режиме инкогнито, не сохраняются. Однако если это не помогает вам чувствовать себя в безопасности, вы все равно можете удалить файлы cookie. Имейте в виду, что приватный просмотр страниц не делает вас полностью невидимым. Администратор сети все еще может отслеживать, какие действия вы выполняете.

Буферная память

Буферная память, или просто буфер, представляет собой область памяти, выделенную для временного хранения данных во время их передачи между двумя местами. Это особенно полезно в ситуациях, когда скорость чтения данных отличается от скорости их записи.

Наиболее ярким примером использования буферов являются аудио и видео потоковые сервисы, такие как YouTube или Netflix. Когда вы начинаете воспроизводить видео, данные начинают загружаться и храниться в буфере. Если ваше интернет-соединение достаточно быстрое, буфер заполняется быстрее, чем данные потребляются во время воспроизведения. Это позволяет вам просматривать видео без прерываний, даже если скорость интернет-соединения временно уменьшается.

В контексте компьютерной архитектуры буферы часто используются для обработки ввода/вывода. Например, когда данные передаются через USB, они первоначально хранятся в буфере, прежде чем они могут быть обработаны. Это позволяет устройствам работать с данными на своей собственной скорости, не ожидая друг друга.

Таким образом, буферная память является ключевым компонентом во многих областях информационных технологий, от потокового воспроизведения медиа до передачи данных между устройствами.

Буферная память может быть реализована в различных формах и может располагаться в разных местах, в зависимости от того, как и для чего она используется.

- На уровне аппаратного обеспечения: Буферы могут быть интегрированы прямо в аппаратное обеспечение устройств. Например, в сетевых адаптерах или дисковых контроллерах есть аппаратные буферы, которые временно хранят данные, передаваемые между устройствами и компьютером.

- В оперативной памяти: При работе с файлами или потоками в операционной системе данные часто временно хранятся в буфере в оперативной памяти (ОЗУ). Это позволяет оптимизировать чтение и запись данных, особенно при работе с медленными устройствами ввода/вывода.

- На диске: В некоторых случаях буферы могут использоваться для временного хранения больших объемов данных на диске. Это может быть полезно для операций, которые требуют больших объемов памяти, таких как сортировка больших наборов данных или выполнение сложных запросов в базе данных.

Итак, место расположения буферной памяти в значительной степени зависит от её назначения и требований к скорости и объему хранимых данных.

Политики безопасности с нулевым доверием

Сегодня система компьютерной безопасности часто разрабатывается с учетом политик «нулевого доверия». Эта тема часто обсуждается в курсах и учебных пособиях по блокчейну.

Раньше у систем был список систем, которым они не доверяли. Они будут активно отрицать эти системы. Точно так же системы имели список файлов, которые они защищали. Они бы отказали в доступе к этим файлам, если бы у кого-то не было правильных учетных данных. Это была политика «доверия» — по умолчанию людям доверяли доступ к устройствам и документам.

Но политика нулевого доверия стала более распространенной. В соответствии с политикой нулевого доверия у систем вместо этого есть список систем, которым они доверяют. По умолчанию они запрещают все подключения, кроме этих систем. И вместо списка защищенных файлов все файлы защищены по умолчанию, и только список тех, кому разрешен доступ к ним.

Zero-Trust — гораздо более эффективный метод управления документами и компьютерными системами. Это означает, что если скомпрометирована одна учетная запись, гораздо меньше вероятность того, что вся сеть и ее данные будут скомпрометированы. Все данные должным образом изолированы и отключены.

Лучший пример доверия против нулевого доверия касается того, кому разрешено тратить деньги с вашего банковского счета. Вы бы предпочли, чтобы это было «все, кроме x, x и x?» Или вы бы предпочли, чтобы это было «только я»?

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

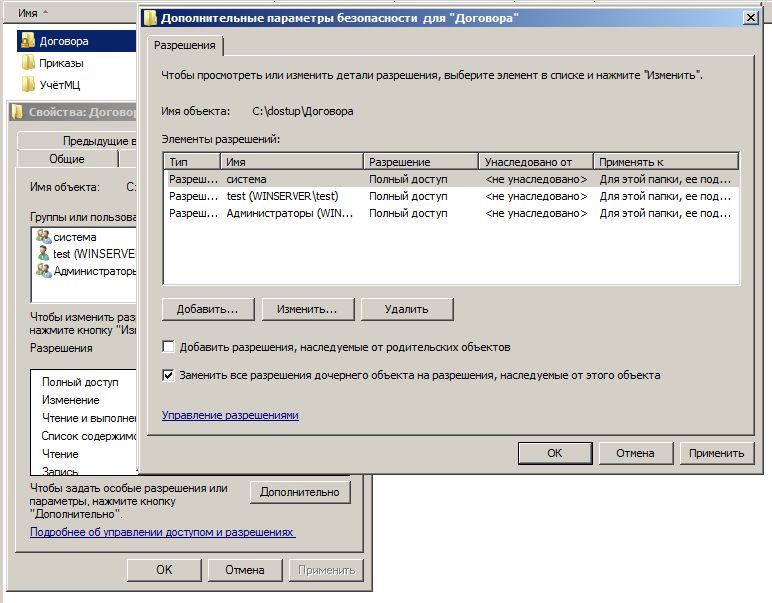

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

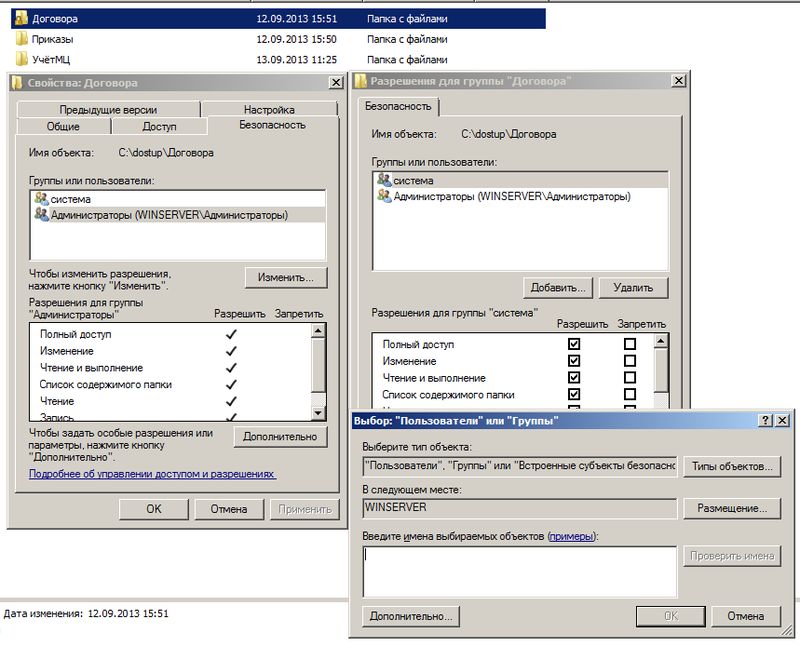

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

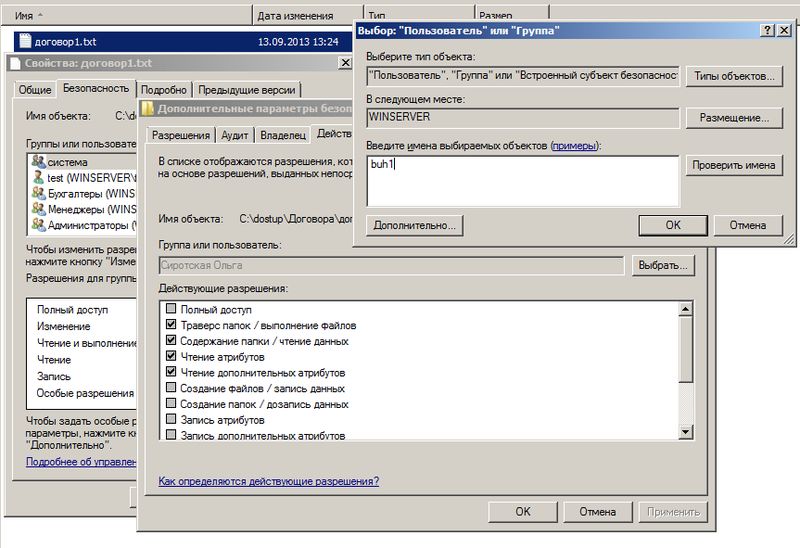

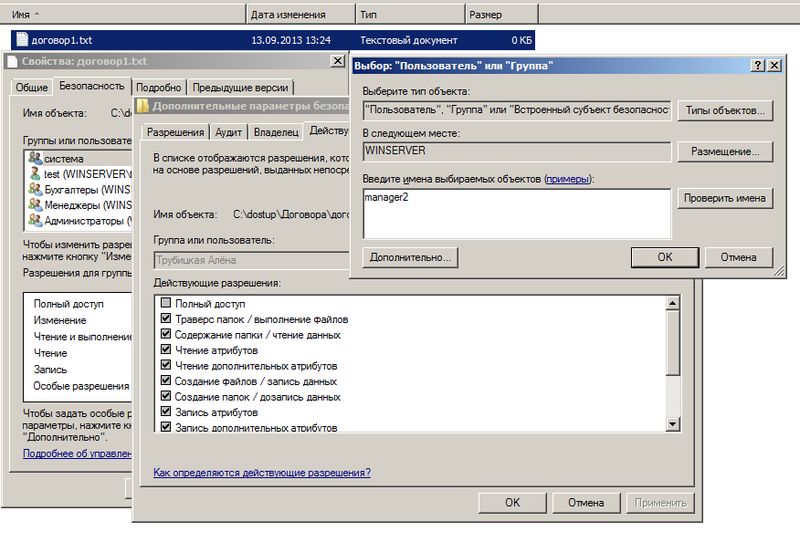

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

-

MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. -

MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

-

MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. -

MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Как создать дочернюю учетную запись в Windows 11

Чтобы создать учетную запись с ограниченным доступом для молодого человека, выполните следующие действия:

Нажмите на страницу «Семья и другие пользователи» справа.

В разделе «Ваша семья» нажмите кнопку «Добавить учетную запись».

Нажмите кнопку Создать для ребенка.

Создайте адрес электронной почты молодого человека, которого хотите добавить.

Создайте новый пароль для учетной записи ребенка.

Подтвердите имя человека.

Подтвердите регион и день рождения человека.

Подтвердите только что созданную учетную запись электронной почты.

Подтвердите согласие родителя или опекуна.

Подтвердите учетную запись электронной почты родителя или опекуна.

Нажмите кнопку «Да, я согласен».

(Необязательно) Снимите флажок Мой ребенок может входить в приложения, не принадлежащие Microsoft.

(Необязательно) Подтвердите возрастное ограничение для приложений и игр.

После выполнения этих шагов для ребенка будет создана стандартная учетная запись с ограниченным доступом, и новый участник сможет сразу войти в нее. Если вы хотите еще больше контролировать их работу, вы можете использовать настройки семейной безопасности в своей учетной записи Microsoft в Интернете.

Кто отвечает за управление кибербезопасностью?

Как физическое лицо, единственный человек, ответственный за вашу кибербезопасность, — это вы. Вы также можете нести ответственность за безопасность своей семьи, особенно если они недостаточно осведомлены об угрозах и передовых методах.

Когда дело доходит до предприятий и организаций, эта ответственность распределяется не так четко. Лицо, управляющее рисками кибербезопасности для организации или компании, может полностью зависеть от типа организации, ее размера и присущей ей культуры.

Некоторые небольшие предприятия и организации не имеют специального персонала, занимающегося кибербезопасностью. Таким образом, ответственность может часто ложиться на каждого отдельного члена организации.

В компаниях, достаточно крупных, чтобы иметь специальные ИТ-отделы, распространено мнение, что ИТ-специалисты несут ответственность за обеспечение безопасности сети и систем, используемых бизнесом. Это недалеко от истины.

Типы угроз компьютерной безопасности

Так же, как существует много типов компьютерной безопасности, существует также много форм угроз кибербезопасности. Компьютерная безопасность часто рассматривается как гонка вооружений, когда злоумышленники постоянно разрабатывают новые методы взлома даже самых безопасных систем.

Некоторые из наиболее распространенных угроз включают в себя:

- Вирусы. Вирусы проникают в компьютерную систему, а затем предпринимают вредоносные действия. Обычно вирус предназначен для создания хаоса; он может удалить файлы или заблокировать устройство. Вирус может быть предназначен для получения прибыли; он может показывать рекламу на страницах, которых там нет. Но критическая часть вируса заключается в том, что он самовоспроизводится.

- Попытки фишинга. При попытке фишинга злоумышленник просто запрашивает информацию у пользователя. Они могут выдавать себя за банк, работодателя или ИТ-отдел пользователя. Полученные при этом данные используются для компрометации учетных записей.

- Программы-вымогатели. Программы-вымогатели блокируют доступ к устройству или данным до тех пор, пока не будет выплачен выкуп. Устройство или данные будут зашифрованы с помощью ключа, который знает только человек, создавший программу-вымогатель.

- DDoS-атаки. Распределенные атаки типа «отказ в обслуживании» предназначены для блокирования доступа к системе, службе или устройству путем многократного подключения к этому устройству и исчерпания его ресурсов.

- Руткиты. Часто скрытый в другом программном обеспечении, руткит дает другому пользователю контроль над устройством. «Корень» относится к административному контролю.

- Кейлоггеры. Эти программные системы регистрируют нажатие клавиш на устройстве, стремясь скомпрометировать пароли и конфиденциальную информацию.

На сегодняшний день наиболее распространенным типом угроз компьютерной безопасности являются программы-вымогатели. С появлением криптовалюты программы-вымогатели стали популярным взломом — проще, чем когда-либо, заплатить выкуп через анонимный сервис.

Но программы-вымогатели можно легко победить с помощью мер безопасности, таких как регулярное резервное копирование. Это подводит нас к следующему разделу — как вы можете защитить себя?

Как защититься от киберугроз и предотвратить их последствия

1. Установите антивирусное программное обеспечение и обновляйте его регулярно.

- Выберите надежное антивирусное программное обеспечение, которое предоставляет защиту от различных видов угроз, включая вирусы, трояны, шпионское ПО и рекламные программы.

- Не забывайте регулярно обновлять антивирусные базы данных, чтобы быть защищенным от новых угроз.

2. Используйте сильные пароли и двухфакторную аутентификацию.

Создавайте уникальные пароли для каждой учетной записи и избегайте использования личной информации, такой как дата рождения или имя.

Для усиления безопасности аккаунтов важно включить двухфакторную аутентификацию, которая требует не только пароль, но и дополнительный подтверждающий код.

3. Будьте осторожны с электронной почтой и сообщениями.

- Не открывайте подозрительные вложения или ссылки в электронных письмах, особенно от неизвестных и ненадежных источников.

- Будьте внимательны к фишинговым письмам, которые могут выглядеть как официальные сообщения от банков, онлайн-магазинов и других организаций. Никогда не вводите личную информацию или пароли через электронную почту.

4. Обновите программное обеспечение и операционную систему.

- Регулярно обновляйте все программы и операционную систему на вашем компьютере и мобильных устройствах.

- Обновления часто содержат исправления уязвимостей, которые могут быть использованы хакерами для получения доступа к вашей системе.

5. Резервное копирование данных.

- Создавайте резервные копии своих данных на внешние носители или в облачное хранилище.

- Регулярно проверяйте, работоспособность резервного копирования, чтобы убедиться, что ваши данные могут быть восстановлены в случае кибератаки или аппаратного сбоя.

6. Обучайтесь основам кибербезопасности.

- Изучайте основы кибербезопасности и следуйте рекомендациям экспертов.

- Будьте осведомлены о новых угрозах и методах обмана, чтобы быть готовыми предотвратить атаку.

При соблюдении этих рекомендаций вы сможете минимизировать риск стать жертвой киберугроз и предотвратить их негативные последствия.

Разрешить случайным пользователям входить в качестве гостей

Вы можете разрешить другим людям временно использовать ваш Mac в качестве гостевых пользователей, не добавляя их в качестве отдельных пользователей.

Для входа в систему гостям не требуется пароль.

Гости не могут изменять настройки пользователя или компьютера.

Гости не могут войти в систему удаленно, если удаленный вход включен в настройках общего доступа.

Файлы, созданные гостем, сохраняются во временной папке, но эта папка и ее содержимое удаляются, когда гость выходит из системы.

Гостевой доступ работает с приложением «Локатор», чтобы помочь вам найти свой Mac, если вы его потеряете.Вы можете найти свой Mac, если кто-то найдет его, войдет в систему как гость, а затем использует Safari для доступа в Интернет. См. раздел Настройка приложения «Локатор» для поиска пропавшего Mac, устройства или предмета.

Примечание. Если FileVault включен, гости могут получить доступ к Safari, но не могут получить доступ к зашифрованному диску или создавать файлы.

На Mac выберите меню Apple

> Системные настройки, затем щелкните Пользователи и группы .

Если замок в левом нижнем углу заблокирован , щелкните его, чтобы разблокировать панель настроек.

Выберите гостя в списке пользователей.

Выберите «Разрешить гостям входить на этот компьютер».

При желании выберите «Ограничить веб-сайты для взрослых», чтобы запретить гостю доступ к веб-сайтам для взрослых.

Чтобы разрешить гостям использовать ваши общие папки с другого компьютера в сети, выберите «Разрешить гостевым пользователям подключаться к общим папкам».

Облачная компьютерная безопасность

Довольно много систем сейчас работают в облаке, и облако создает новые проблемы. Во-первых, существует три типа облачных сервисов: Частные облака, которые очень похожи на кластер локальных серверов.

- Публичные облака, доступ к которым осуществляется через Интернет и которые обычно не находятся под непосредственным контролем организации.

- Гибридные облака, состоящие из сочетания двух вышеупомянутых типов облачных сервисов.

Сейчас есть специалисты именно по облачной компьютерной безопасности. Облачная безопасность сегодня может быть намного более продвинутой, чем локальная безопасность, потому что ресурсы, которые предоставляет облако, могут использоваться для адаптивных обучающих инструментов искусственного интеллекта следующего поколения .

В то же время облако настолько доступно, что имеет расширенную поверхность атаки, и многие сотрудники будут использовать свою облачную платформу где угодно — в кафе, на общих компьютерах и т. д. Когда организации используют облако, им нужно быть более осторожными в отношении своей безопасности. Когда люди используют облако, они также должны быть добросовестными.

Ваши фотографии, видео и документы автоматически загружаются в облако? Сколько устройств имеют к ним доступ? Могут ли эти устройства быть скомпрометированы? Например, вы можете не знать, что если ваш офисный компьютер подключен к вашей личной почте Gmail, любой на этом компьютере может видеть все ваши фотографии!

В. Что насчет Брайля? Можете ли вы использовать шрифт Брайля, чтобы читать текст на экране компьютера?

А. да. Вам понадобится устройство, известное как дисплей Брайля, которое представляет собой отдельное устройство, воспроизводящее шрифт Брайля. Шрифт Брайля не печатается на бумаге, а создается в электронном виде с помощью крошечных штифтов или булавок, которые появляются на сетке, к которой вы затем прикасаетесь. Эти точки очень похожи на шрифт Брайля на бумаге, точно так же, как Kindle пытается воспроизвести печать на странице.

Эти устройства могут быть дорогостоящими в зависимости от того, насколько полно шрифта Брайля они представляют пользователю. Примерами могут служить дисплеи Focus Braille от Freedom Scientific и дисплеи Brailliant от Humanware.

Что такое поиск киберугроз?

Cyber Threat Hunting использует активный подход к предотвращению проблем кибербезопасности. Это очень важная часть работы. Умные сотрудники службы безопасности находят потенциальные уязвимости до того, как они будут использованы, и этот процесс называется поиском киберугроз. Во многих случаях специалисты по кибербезопасности используют стандартные отраслевые практики в качестве отправной точки. Затем они начинают выдвигать гипотезы, основываясь на тонкостях своей системы.

Тестирование потенциальных точек входа и слабых мест после входа позволяет специалистам по безопасности минимизировать угрозы на раннем этапе. Cyber Threat Hunting описывает этот процесс. Эта тема регулярно освещается в лучших курсах по этичному взлому .

Как создать учетную запись члена семьи в Windows 11

Чтобы поделиться устройством с членом семьи с учетной записью Microsoft, выполните следующие действия:

Нажмите на страницу «Семья и другие пользователи» справа.

В разделе «Ваша семья» нажмите кнопку «Добавить учетную запись».

Подтвердите адрес электронной почты члена семьи.

Выберите роль учетной записи:

- Организатор: пользователи могут изменять настройки семьи и безопасности.

- Член: пользователи могут изменять свои настройки, но не могут контролировать настройки других пользователей.

После того, как вы выполните эти шаги, человек сможет войти в свою учетную запись с экрана входа, когда вы пройдете экран блокировки.

Независимо от выбранного вами варианта создания учетной записи, новая учетная запись будет доступна на экране входа при блокировке компьютера или выходе из него. Кроме того, при первом входе в систему новому пользователю будет предложено создать PIN-код для ускорения процесса входа вместо использования сложного пароля.

Образование, госуправление и провайдеры IT-услуг: кто в зоне риска

Согласно данным интерактивной карты Check Point Research (CPR), чаще всего хакеры атакуют образовательный сектор, органы госуправления, интернет-провайдеров (ISP) и поставщиков управляемых IT-услуг (MSP). Финансовая сфера, которая кажется самой очевидной целью для киберпреступников, на деле сталкивается с кибератаками реже.

В день хакеры по всему миру совершают больше 30 млн кибератак. Этот скриншот был сделан 25 июля в 20.30 по Москве

В CPR , что в 2021 году каждая 61-я организация в мире еженедельно подвергалась вымогательству денег с помощью специальных программ. Это число стремительно растёт: в некоторых сферах прирост кибератак за год составил 60%. Компании, работающие в Африке, становятся жертвами киберпреступлений чаще — но в последнее время наметилась тенденция увеличения числа преступлений в Европе и Северной Америке, где ситуация раньше была чуть лучше: если прирост атак в Африке составил 15% за год, то в Европе этот показатель оказался равен 65%. Можно считать, что практически любая компания в мире рискует столкнуться с деятельностью хакеров и стать инструментом для распространения вредоносного ПО.

Что такое Active Directory

Active Directory («Активный каталог», AD) — службы каталогов корпорации Microsoft для операционных систем семейства Windows Server.

Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. Первоначально AD создавалась, как LDAP -совместимая реализация службы каталогов (англ. Lightweight Directory Access Protocol — «легковесный протокол доступа к каталогам»). Начиная с Windows Server 2008, AD включает возможности интеграции с другими службами авторизации, выполняя для них интегрирующую и объединяющую роль.

Основная цель AD — облегчить системным администраторам работу по администрированию и обслуживанию компьютеров, серверов и сети.

AD необходима для централизованного управления всеми компьютерами в сети. AD хранит сведения об учетных записях пользователей (имена, пароли, контактные данные и т.д.) и позволяет другим уполномоченным пользователям в той же сети получить доступ к этим сведениям, а также проводить манипуляции с пользователями и данными сети.

5. Конфиденциальность

Помимо защиты от шаловливых рук отдельные учетные записи спасают и от любопытных глаз.

photo credit: fmmr

photo credit: fmmr

Во-первых, автоматически решается вопрос с разграничением доступа пользователей к папкам и файлам. В форумах OSZone регулярно всплывает вопрос «Как поставить пароль на папку?» В пароле нет необходимости, если у вас в системе созданы отдельные ограниченные учетные записи. В этом случае обычные пользователи не имеют доступа ни к файлам друг друга, ни к папкам администратора. Однако если вы переносите пользовательские папки на другой раздел, придется вручную настроить права доступа.

Во-вторых, можно не волноваться, что домочадцам попадется на глаза любая активность в Интернете, будь-то посещение сайтов или обмен сообщениями. Все эти сведения хранятся в профиле и недоступны другим пользователям, если учетные записи защищены паролями.

Если же вы хотите дополнительно защитить ваши личные данные, их можно зашифровать. Программ для этой цели существует великое множество (я использую TrueCrypt с открытым исходным кодом).