Что такое консоль MMC в Windows?

MMC в Windows – это специальная консоль управления различными оснастками Windows.

Что можно добавить в эту консоль, да практически все оснастки Windows, вот, например, самые популярные:

- Оснастки Active Directory (пользователи и компьютеры, домены и доверие и другие);

- Брандмауэр Windows;

- Локальные пользователи и группы;

- Диспетчер устройств;

- Общие папки;

- Просмотр событий;

- Редактор групповых политик;

- Сертификаты;

- Службы;

- Управление дисками;

- И много других.

А теперь представьте, что все необходимое из этого у Вас будет под рукой в одной оснастке, мне кажется, это сильно упростит и облегчит администрирование, как отдельно взятого компьютера, так и целой группы компьютеров, расположенных у Вас в сети.

Перечисленные выше оснастки можно добавлять как для локального компьютера, так и для других компьютеров в Вашей сети, например, серверов и так далее, при условии, что у Вас есть все необходимые права, другими словами, у Вас есть логин и пароль администратора.

Теперь давайте разберемся, как все это можно сделать.

Задание 1. Создание консоли MMC «Безопасность»

Ваша фамилия, Администраторы

- Откройте консоль MMC, для чего щелкните правой кнопкой мыши на Пуск и вберите Выполнить, введите mmc и нажмите кнопку OK. (Иначе: в командной строке введите mmc и нажмите клавишу ENTER). Полный синтаксис командной строки для MMC:

mmcпуть\имя_файла.msc/a

- В меню Файл выберите команду Параметры и в соответствующем списке установите Авторский режим.

- Откройте вкладку Вид и настройте удобный для Вас вид консоли.

- Добавьте изолированную оснастку: в меню Консоль выберите команду Файл/ Добавить или удалить оснастку. При появлении окна Выбор целевого компьютера или запуске Мастера выбирайте Локальный компьютер и нажимайте Готово, OK.

- Под заголовком Оснастка двойным щелчком выбирайте добавляемые элементы:

- Брандмауэр Windows

- Шаблоны безопасности

- Редактор объектов групповой политики

- Монитор IP-безопасности

- Управление политикой IP-безопасности

- Ссылка на веб-ресурс: сайт infosec.spb.ru

- Локальные пользователи и группы.

- Просмотрите состояние брандмауэра в режиме Наблюдение. Отключите брандмауэр на время данного сеанса во всех профилях, используя опцию Свойства.

- Ознакомьтесь с оснастками Политики IP-безопасности и Монитор IP-безопасности.

- Отключите автозапуск только для компакт-дисков и съемных устройств (Политика «Локальный компьютер»/ Конфигурация компьютера/ Административные шаблоны/ Компоненты Windows/ Политики автозапуска, Выключение автозапуска – включите политику, в настройках выберите Дисководы для компакт-дисков и устройства со съемным носителем).

- Отключите возможность записи на съемные носители (Политика «Локальный компьютер»/ Конфигурация компьютера/ Административные шаблоны/ Система/ Доступ к съемным запоминающим устройствам, Съемные диски – запретить запись – включите политику).

- Экспортируйте список настроек браузера: политика «Локальный компьютер»/ Конфигурация пользователя/ Административные шаблоны/ Компоненты Windows/ Internet Explorer (или Microsoft Edge) – щелкните правой кнопкой мыши на папке политик, из контекстного меню выберите Экспортировать список, выберите местоположение и задайте имя текстового файла, в который будут экспортированы настройки.

Задание 2. Самостоятельнооздайте консоль по управлению Сертификатами

- Создайте консоль MMC «Сертификаты XX», где ХХ имя компьютера. Включите к консоль элемент: Сертификаты- текущий пользователь

- В окне оснастки Сертификаты щелкните на строке Сертификаты – текущий пользователь. Будут отображены папки хранилища сертификатов. Просмотрите сторонние корневые центры сертификации, доверенных издателей и Сертификаты, которым нет доверия.

- Откройте Личное/ Сертификаты. Будет отображен сертификат текущего пользователя (если ранее выполнялось шифрование от лица этого пользователя).Сделайте скриншот.

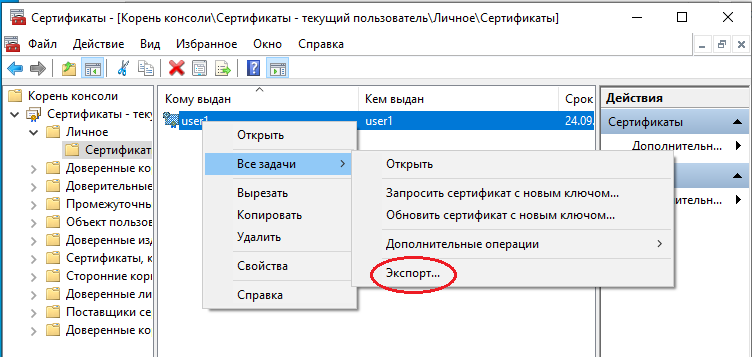

- Экспортируйте сертификат открытого ключа пользователя в файл. Щелкните правой кнопкой мыши на сертификате, выберите Все задачи/ Экспорт… (рис. 1).

- В Мастере экспорта сертификата не меняйте установленных параметров, на шаге задания имени файла сертификата щелкните Обзор, выберите рабочую папку и задайте имя файла сертификата, например, cert_ФИО, Сохранить, в конце работы Мастера нажмите Готово и дождитесь сообщения об успешном импорте.

- Убедитесь, что в Вашей рабочей папке появился файл сертификата.

- Теперь можно закрыть окно консоли Сертификаты, сохранив ее параметры.

Средства удаленного администрирования сервера для Windows 10

Эти средства используются для управления определенными технологиями на компьютерах Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, а в ограниченных случаях — Windows Server 2012 или Windows Server 2008 R2.

Средства удаленного администрирования сервера для Windows 10 включают в себя поддержку удаленного управления компьютерами с установкой Windows Server 2016 и Windows Server 2012 R2 в конфигурации основных серверных компонентов или минимального интерфейса сервера, а в ограниченных случаях — с установкой Windows Server 2012 в конфигурации основных серверных компонентов. Но средства удаленного администрирования сервера для Windows 10 невозможно установить ни в одной версии операционной системы Windows Server.

Служебные программы, доступные в данной версии

Список инструментов, доступных в средствах удаленного администрирования сервера для Windows 10, см. в таблице в статье Remote Server Administration Tools (RSAT) for Windows operating systems (Средства удаленного администрирования сервера (RSAT) для Windows).

Требования к системе

Средства удаленного администрирования сервера для Windows 10 можно установить только на компьютеры, работающие под управлением Windows 10. Эти средства нельзя установить на компьютерах, работающих под управлением Windows RT 8.1, или на других устройствах с однокристальной системой.

Средства удаленного администрирования сервера для Windows 10 работают в Windows 10 с архитектурами x86 и x64.

Внимание

Эти средства не следует устанавливать на компьютерах, использующих пакеты средств администрирования для Windows 8.1, Windows 8, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 или Windows 2000 Server. Перед установкой средств удаленного администрирования сервера для Windows 10 удалите с компьютера все старые версии пакета средств администрирования или средств удаленного администрирования сервера, в том числе предварительные версии, а также версии служебных программ для разных языков и локалей.

Чтобы использовать эту версию диспетчера сервера для доступа к удаленным серверам, работающим под управлением Windows Server 2012 R2, Windows Server 2012 или Windows Server 2008 R2, и управления ими, необходимо установить несколько обновлений для получения возможности управления более старыми версиями операционных систем Windows Server с помощью диспетчера сервера. Дополнительные сведения о подготовке Windows Server 2012 R2, Windows Server 2012 и Windows Server 2008 R2 для управления с помощью диспетчера сервера в средствах удаленного администрирования сервера для Windows 10 см. в статье Manage Multiple, Remote Servers with Server Manager (Управление несколькими удаленными серверами с помощью диспетчера сервера).

На удаленных серверах должно быть включено удаленное управление Windows PowerShell и диспетчером сервера, чтобы ими можно было управлять с помощью средств удаленного администрирования сервера для Windows 10. Удаленное управление включено по умолчанию на серверах, работающих под управлением Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012. Дополнительные сведения о том, как включить удаленное управление, если оно отключено, см. в разделе Управление несколькими удаленными серверами с помощью диспетчера серверов.

How to Install Active Directory and Computers on Windows 10 and 11?

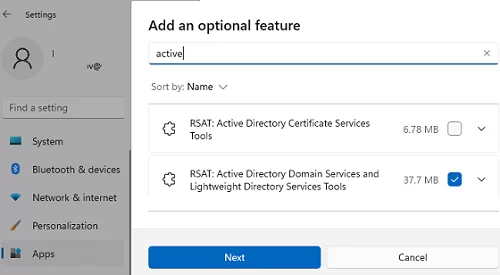

In modern builds of Windows 10 (1809+) and Windows 11, RSAT is installed online as Features on Demand. To install the Active Directory RSAT on Windows 10/11, go to Settings -> Apps -> Optional Features -> Add an optional feature (View features).

Type ‘’ in the search bar and select RSAT: Active Directory Domain Services and Lightweight Directory Services Tool.

Click Next-> Install to start the installation.

Then Windows connects to Microsoft servers, downloads and installs the Active Directory Remote Server Administration Tools (including Active Directory graphical consoles, command prompt tools, and Active Directory PowerShell module).

Or, you can install AD administration tools using PowerShell:

On a disconnected network, you can install Active Directory tools from Windows 10 Features on Demand ISO image (the FoD image is available in your personal section of the Microsoft Licensing Center).

To install the Active Directory tools from a network share containing the contents of the FoD image, run:

In previous Windows 10 builds, as well as in Windows 8.1, you can install RSAT using an MSU update. You can download RSAT here:

- RSAT for Windows 10 1803/1709 — https://www.microsoft.com/en-us/download/details.aspx?id=45520

- RSAT for Windows 8.1 — https://www.microsoft.com/en-us/download/details.aspx?id=39296

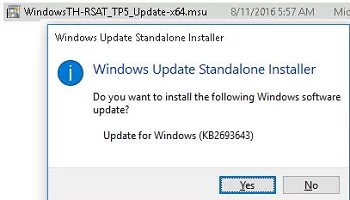

Download the RSAT version that matches the bitness of your operating system. Double-click the file to start installation:

Or install the MSU file from in the command prompt in the quiet mode:

After the RSAT installation is complete, restart your computer.

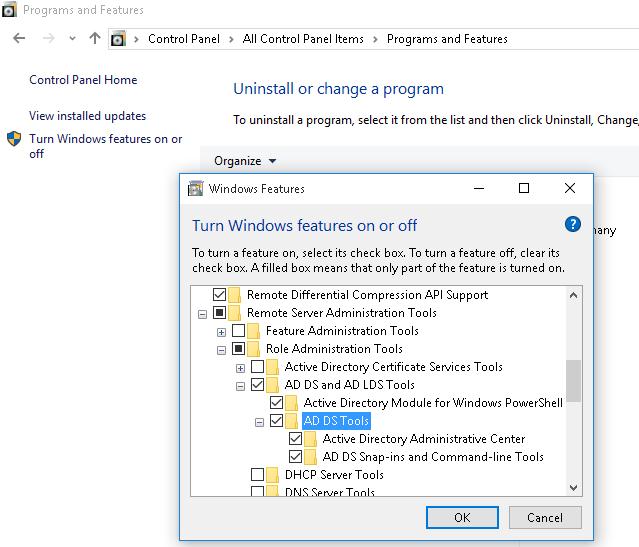

Then you just have to activate the necessary options. To do it:

- Right-click Start and select Control Panel;

- Click Programs and Features;

- Click Turn Windows features on or off on the left pane.

- Expand Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools in the features tree;

- Check AD DS Tools and click OK.

You can install ADUC from the command prompt as well. Run the commands below one by one:

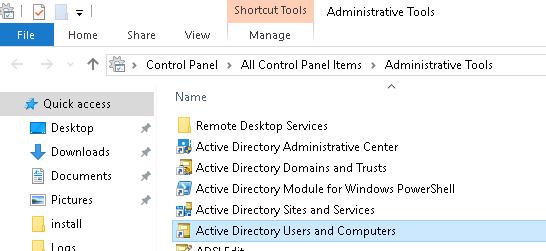

After the administrative tools have been installed, you will see a link to Active Directory Users and Computers snap-in in the Administrative Tools section of the Control Panel.

Установка RSAT в Windows 10

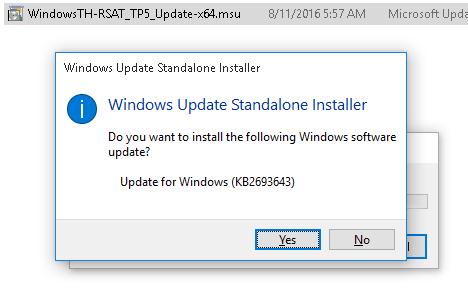

Установите скачанный файл, дважды щелкнув по нему  Или RSAT из командной строки в «тихом» режиме:

Или RSAT из командной строки в «тихом» режиме:

wusa.exe c:\Install\WindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

Осталось активировать необходимый функционал RSAT. Для этого:

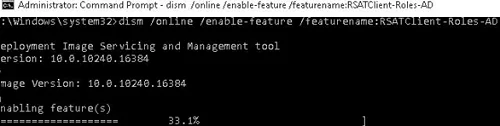

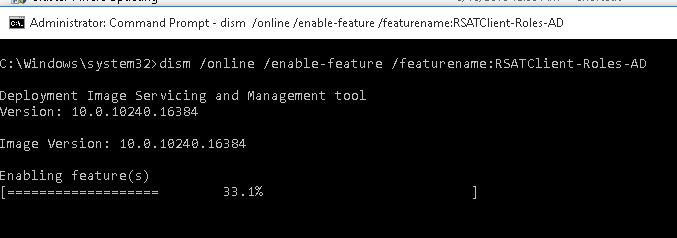

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

После установки оснасток управления, в разделе Administrative Tools

После установки оснасток управления, в разделе Administrative Tools

панели управления появится ссылка на консоль Active Directory Users and Computers.

Теперь можно запустить оснастку ADUC и подключится к любому контроллеру домена. Если данный компьютер состоит в домене Active Directory, консоль подключится к контролеру домена, на основании текущего Logon сервера.

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

Дополнительные полезные рекомендации

В завершение материала следует упомянуть о нескольких полезных советах:

- Лучше создавать отдельную учётную запись (во время выполнения шагов 7-12). Можем создавать профили для любого количества параллельных подключений. В данном варианте исполнения подключиться сможет только один человек;

- Если настройка рабочего стола Windows 10 не удалась по причине заблокированного порта, стоит отключить антивирус и проверить настройки брандмауэра. Можем найти нужный пункт через поиск Виндовс. В «Брандмауэр Windows» идём в раздел «Разрешение взаимодействия с приложением…» и устанавливаем выделения напротив «Удалённое управление Windows»;

- Не следует исключать со счётом особенности настройки Wi-Fi-маршрутизатора. Может быть нам придётся открывать порт в нём. Все подробности процедуры можем найти в инструкции к роутеру.

Зная всё вышеперечисленное, читатель сможет открыть доступ к ПК и подключиться к другому компьютеру самостоятельно. Также есть все необходимые данные для решения проблем, при которых другой комп становится недоступным. Осталось только воплотить знания в жизнь.

Доступ и управление консолью с правами администратора в Windows

Консоль Windows потребуется вам в том случае, если обычный интерфейс пользователя не работает. С помощью командной строки вы можете получить определенную информацию или запустить программу, если в вашей системе возникли проблемы.

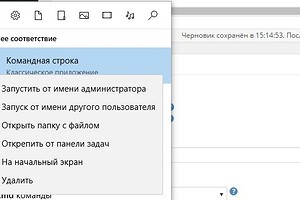

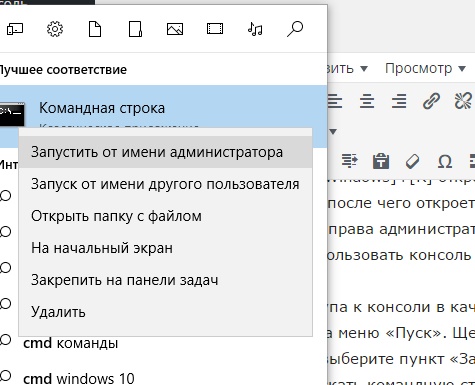

Для запуска консоли в Windows 7, откройте меню «Пуск» и введите в окно поиска команду «cmd». После нажатия клавиши появится командная строка. Путь к консоли — одинаковый во всех трех версиях ОС (Windows 7, 8 или 10).

Комбинацией клавиш + откройте окно «Выполнить», введите команду «cmd» и щелкните OK, после чего откроется окно консоли. При выполнении некоторых задач вам потребуются права администратора для запуска консоли Windows. Однако также не помешает использовать консоль с постоянными правами администратора.

Если вы хотите постоянно запускать командную строку в качестве администратора, вновь введите «Командная строка» в меню «Пуск», щелкните на ней правой кнопкой и выберите «Свойства».

Щелкните кнопку «Дополнительно» и установите галочку в пункте «Запуск от имени администратора». Щелкнув на кнопке «Применить», в будущем вы всегда будете запускать консоль Windows с правами администратора.

Фото: компания-производитель

Источник

Удаление подключения к удаленному рабочему столу

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Когда это нужно? Например, раньше к вашему компьютеру был организован удаленный доступ, а теперь необходимость в этом пропала или даже вам требуется запретить подключение к удаленному рабочему столу вашего компьютера посторонними. Сделать это очень просто.

1. Открываем Панель управления – Система и безопасность – Система, как делали это в начале статьи.

2. В левой колонке кликаем на Настройка удаленного доступа.

3. В разделе Удаленный рабочий стол выбираем:

— Не разрешать подключения к этому компьютеру

Готово. Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

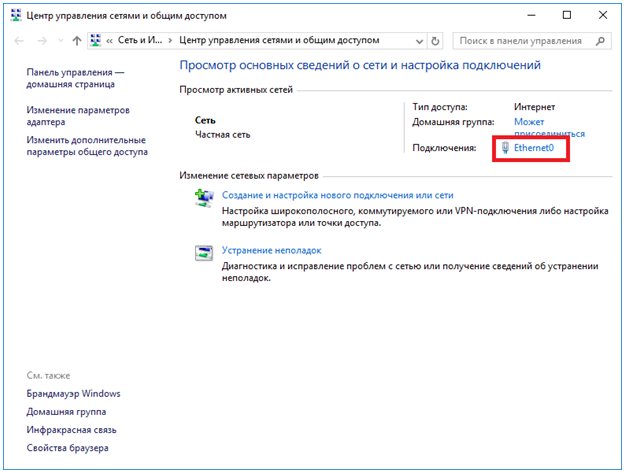

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

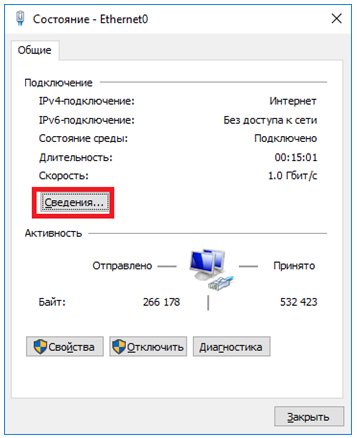

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

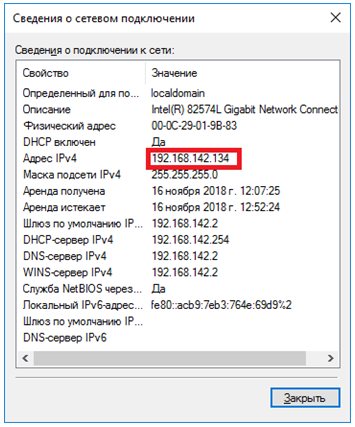

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

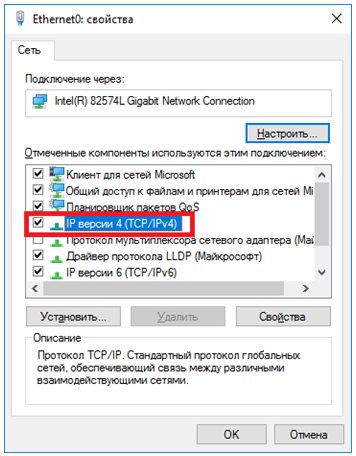

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

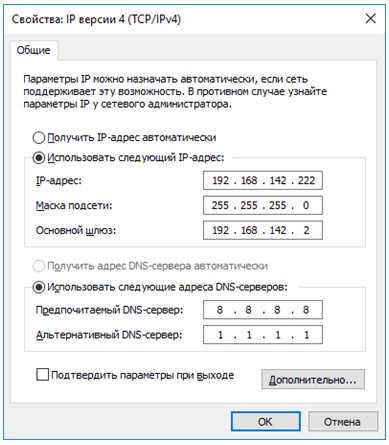

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Удаленное администрирование серверов в Windows 10 — доступные средства

RSAT позволяет администраторам запускать инструменты на удаленном сервере для управления его функциями, ролями и службами. Windows 10 имеет встроенную поддержку RSAT. Ниже представлены различные возможности установки RSAT:

- Установлен по умолчанию в Windows Server 2016, Windows Server 2012, Windows Server 2012 R2 и более ранних версиях;

- Может быть загружен и установлен как автономный пакет обновлений на клиентах под управлением Windows 10 Professional, Windows 10 Enterprise и Windows 10 Education;

- Невозможно установить на клиентах под управлением Windows 10 Home или любой ARM-версии;

- Невозможно установить на любой из серверных версий операционной системы;

- Поддерживается удаленное администрирование Windows Server Core или минимального интерфейса Windows Server 2016, Windows Server 2012 R2 и в некоторых случаях Windows Server 2012.

Примеры использования PsExec.

Общий синтаксис запуска программы PsExec выглядит так:

Рассмотрим несколько примеров для понимания работы утилиты PsExec.

1. Узнаем конфигурацию сетевого интерфейса компьютера в сети.

Запускаем программу psexec с указанием ip-адреса удаленного компьютера и командой, которую нужно выполнить.

Для выполнения PsExec на компьютере от имени локального администратора удаленного компьютера необходимо запустить утилиту с параметрами: -u (имя пользователя) -p (пароль пользователя).

2. Запускаем исполняемый файл со своего компьютера на удаленный.

Параметр -c используется, чтобы скопировать файл из локальной операционной системы в удаленную и запустить его там на исполнение.

С параметром -с может применяться -f и -v, которые используются для того чтобы перезаписать копируемый файл, если он уже существует. Это может понадобиться, если были внесены изменения в файл и его нужно повторно запустить в удаленной системе.

3. Запуск PsExec на нескольких компьютерах.

Запуск psexec на двух или трех удаленных компьютерах можно выполнить путем перечисления их имен или ip-адресов.

Когда целевых компьютеров десятки, то перечислять их каждый раз через запятую неудобно. В этом случае можно воспользоватся параметром @ и указать текстовый файл, в котором будет задан список ip адресов компьютеров.

4. Подключение к командной строке Windows удаленного компьютера.

После запуска cmd поменялось окно приветствия — это означает, что в терминал загрузилась среда исполнения команд удаленного компьютера.

Сейчас мы можем полноценно работать с командной строкой удаленного компьютера. Для примера, наберем команду ipconfig, которая нам покажет конфигурацию сетевого интерфейса. Для выхода из удаленной консоли и возврата в свою среду используем команду exit.

Использование сторонних средств

В отличие от встроенных инструментов системы, сторонние программы не предъявляют требований к редакции системы и отлично работают даже в том случае, если у вас Windows 10 Home. Рассмотрим одну из лучших программ для удаленного управления — Teaw Viewer.

Настройка целевого компьютера

- Для начала нужно скачать и установить клиент на компьютер. Для этого задайте в поисковую систему запрос «скачать TeamViewer». Выберите первую ссылку в выдаче и зайдите на веб-страницу разработчика ПО.Задаем в поисковую систему запрос «скачать TeamViewer», переходим по первой ссылке на сайт разработчика

- Сайт автоматически определит установленную у вас версию ОС. Если это сработало неверно, в списке операционных систем нажмите кнопку «Windows». В абзаце «TeamViewer для Windows» найдите зеленую кнопку «Загрузить…». Кликните по ней.Нажимаем кнопку «Windows», находим зеленую кнопку «Загрузить…» и кликаем по ней

- Откройте загруженный файл, дважды щелкнув по нему левой кнопкой мыши.Открываем загруженный файл, дважды щелкнув по нему левой кнопкой мыши

- В запустившемся окне установщика приведите все отметки к виду, как на скриншоте ниже. Обязательно отметьте, что использоваться программа будет для некоммерческого использования — бизнес-версия стоит денег. Нажмите кнопку «Принять — завершить», тем самым принимая лицензионное соглашение.Отмечаем пункты, как на скриншоте, нажимаем кнопку «Принять — завершить»

- Разрешите приложению доступ, нажав «Да».Разрешаем приложению доступ, нажав «Да»

- Начнется установка. Дождитесь ее окончания.Начнется установка, ожидаем ее окончания

- Теперь программа предложит вам настроить неконтролируемый доступ. Суть в том, что вы можете подключаться к компьютеру с помощью специально заданного пароля постоянно, а не используя одноразовый пароль, меняющийся после каждой сессии. Если вам это не нужно, нажмите «Отмена», если нужно — «Продолжить».Нажимаем«Отмена», если нужно настроить функцию — «Продолжить»

- В поле «Имя компьютера» не изменяйте ничего, а в поле «Пароль» и «Подтвердить пароль» введите ваш пароль. Выберите надежную комбинацию. Нажмите «Продолжить».В поле «Пароль» и «Подтвердить пароль» вводим надежный пароль, нажимаем «Продолжить»

- Запишите цифры, отображающиеся в поле «ID». Они пригодятся вам для дальнейшего подключения.Записываем цифры, отображающиеся в поле «ID», нажимаем «Завершить»

- Откроется основное окно программы. В нем отображается идентификатор компьютера и одноразовый пароль (он нужен, если вы не настроили неконтролируемый доступ). Запишите эти сведения и сверните окно программы. На этом настройка целевого компьютера завершена.Записываем данные ID и пароля, сворачиваем окно программы

Настройка удаленного доступа на своем компьютере

- Установите программу на компьютер тем же способом, который описан в пунктах 1 — 8 предыдущей инструкции. Установка будет отличаться только в одном месте — в разделе «Как вы хотите продолжить» выберите первый вариант — просто «Установить».Отмечаем пункт «Установить», нажимаем «Принять — Завершить»

- Откроется главное окно установленной программы. Чтобы подключиться к клиенту, нужно ввести ранее записанный ID в поле «ID партнера» и нажать «Подключиться».Вводим ранее записанный ID в поле «ID партнера» и нажимаем «Подключиться»

- Программа запросит пароль. Введите либо записанный одноразовый пароль, либо тот, что вы указывали при настройке неконтролируемого доступа.Вводим одноразовый пароль партнера или постоянный, который настраивали, нажимаем «Вход в систему»

How to Use Active Directory Users and Computers Console?

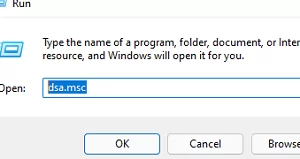

To open the ADUC console, click the icon in the Control Panel or run this command:

All authenticated domain users can use ADUC to view Active Directory objects.

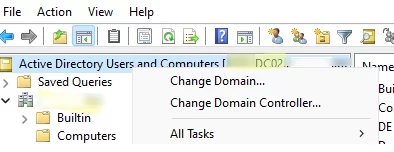

If your computer is joined to an Active Directory domain, then the ADUC connects to a domain controller depending on the current Logon server (). The name of the domain controller you are connected to is at the top of the console.

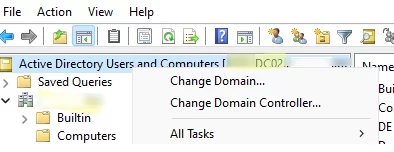

You can connect to another AD domain controller or another domain by clicking the console root and selecting the Change option you want in the context menu.

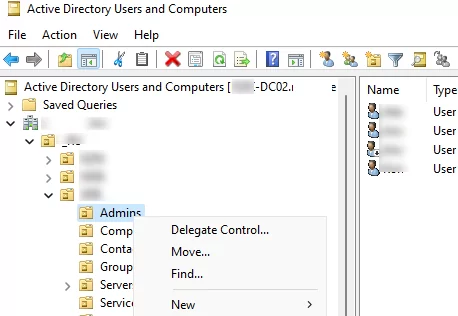

The Active Directory console shows a tree-like Organizational Unit (OU) structure of your domain (and a separate section containing AD Saved Queries).

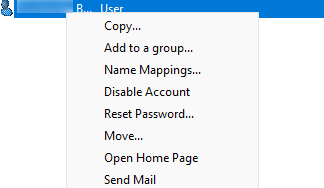

A domain administrator may create containers (OUs) based on a physical or logical organization structure. Using a context menu, you can create new AD objects (users, groups, computers, OUs, contacts), rename, move, or delete objects. Depending on the selected object type, context menu options may vary.

For example, a user has options to reset the AD password or enable/disable the account.

You can use the Search context menu to search for objects in AD.

An administrator can delegate permissions to create/edit/delete objects in Active Directory to other users or groups.

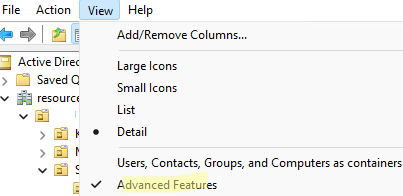

Using the View -> Add/Remove columns menu, you can add object attributes you want to see in the ADUC console.

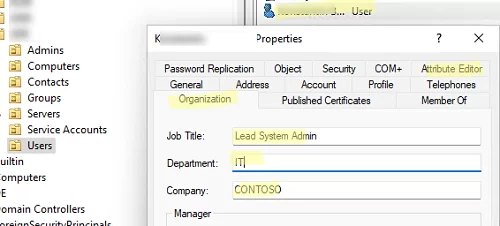

In ADUC, you can view or change domain object properties. For example, you can open user properties and edit its settings. Some user properties are located in the corresponding tabs, and the full list of user attributes is available in the AD Attribute Editor tab.

You can add a separate tab with an AD user photo.

You will not be able to change the properties of an AD object if your ADUC console is connected to a read-only domain controller (RODC).

To show system containers and object properties in the Active Directory snap-in (they are hidden by default), check View -> Advanced Features.

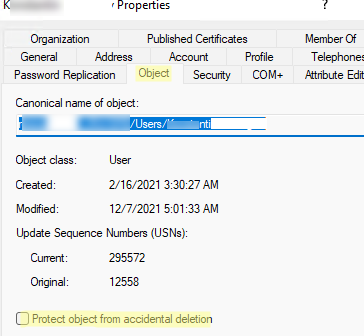

Then all AD objects get a number of system tabs. For example, you can get a canonical object name, view an account creation date, or check Protect object from accidental deletion in the Object tab.

Run Microsoft Management Console (MMC) on Remote Computer

Now that we have ensured that everything is in order for a successful MMC connection, you can now use the following steps to access a remote PC on your network or domain using the MMC and manage it accordingly.

-

Open the Run Command box by pressing the “Windows Key + R” shortcut keys.

-

Type in “mmc” and then use the “CTRL + Shift + Enter” keys to run it with administrative privileges.

Open the Microsoft Management Console

If prompted with a UAC, click “Yes.”

-

Click “File” from the ribbon menu and then click “Add/Remove Snap-in.”

Add or remove snap-ins in MMC

-

From the snap-in window, select the sub-console you want to use and click “Add.”

Note: The snap-in must support remote connection to other devices (discussed in the next section of this article).

Add the snap-in

-

Now select “Another computer,” enter the name of the remote computer, and click “Finish.”Enter the details of the remote computer

-

Now back on the snap-in window, click Ok.Save changes and proceed

The Microsoft Management Console will now be connected to the remote PC, as you can see in the image below.

Remote computer successfully accessed using Microsoft Management Console

You may now use the MMC to manage the remote computer. In this case, you can manage the remote PC’s services.

It is important to understand that the method above will only work for the sub-consoles that have the ability to connect to remote computers. Not every MMC can connect remotely. Continue down to the next section to learn which consoles can connect remotely.