18- VanillaRAT

VanillaRat is an advanced remote administration tool coded in C#. VanillaRat uses the Telepathy TCP networking library, dnlib module reading and writing library, and Costura. Fody dll embedding library.

Features

- Remote Desktop Viewer (With remote click)

- File Browser (Including downloading, drag and drop uploading, and file opening)

- Process Manager

- Computer Information

- Hardware Usage Information (CPU usage, disk usage, available ram)

- Message Box Sender

- Text To Speech

- Screen Locker

- Live Keylogger (Also shows current window)

- Website Opener

- Application Permission Raiser (Normal -> Admin)

- Clipboard Text (Copied text)

- Chat (Does not allow for client to close form)

- Audio Recorder (Microphone)

- Process Killer (Task manager, etc.)

- Remote Shell

- Startup

- Security Blacklist (Drag client into list if you don’t want connection. Press del. key on client to remove from list)

GitHub — DannyTheSloth/VanillaRAT: VanillaRat is an advanced remote administration tool completely coded in C# for Windows.

VanillaRat is an advanced remote administration tool completely coded in C# for Windows. — GitHub — DannyTheSloth/VanillaRAT: VanillaRat is an advanced remote administration tool completely coded i…

GitHubDannyTheSloth

4- TacticalRMM

Tactical RMM is a web-based self-hosted remote monitoring & management tool, built with Django and Vue.

Features

- Teamviewer-like remote desktop control

- Real-time remote shell

- Remote file browser (download and upload files)

- Remote command and script execution (batch, powershell and python scripts)

- Event log viewer

- Services management

- Windows patch management

- Automated checks with email/SMS alerting (cpu, disk, memory, services, scripts, event logs)

- Automated task runner (run scripts on a schedule)

- Remote software installation via chocolatey

- Software and hardware inventory

GitHub — amidaware/tacticalrmm: A remote monitoring & management tool, built with Django, Vue and Go.

A remote monitoring & management tool, built with Django, Vue and Go. — GitHub — amidaware/tacticalrmm: A remote monitoring & management tool, built with Django, Vue and Go.

GitHubamidaware

RAT что это такое? Чем опасен троян RAT? Как обнаружить и удалить?

Что означает аббревиатура RAT?

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру.

Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним.

Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу.

Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё.., с этого момента компьютер жертвы под полным контролем злоумышленника.

Возможности трояна RAT

- Следить за действиями пользователя

- Запускать файлы

- Отключать и останавливать сервисы Windows

- Снимать и сохранять скрины рабочего стола

- Запускать Веб-камеру

- Сканировать сеть

- Скачивать и модифицировать файлы

- Мониторить, открывать и закрывать порты

- Прикалываться над чайниками и ещё многое другое

Популярные RAT-программы

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT? Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Как происходит заражение RAT-трояном?

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

- Массовое заражение на варез и торрент сайтах.

- Скрипты(эксплойты) на сайтах, которые без вашего ведома загружают RAT на ваш компьютер.

- Стои отметить что, в большинстве заражение RAT-трояном происходит не от массового а от целенаправленное заражение вашего компьютера друзьями или коллегами.

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

Как предотвратить заражение троянской программой RAT?

- Не открывать не знакомые файлы, которые вы получаете по почте.

- Пользоваться безопасными браузерами.

- Качать и устанавливать программы только с сайта разработчика.

- Не допускать физического контакта с компьютером посторонних людей.

- Удалить к чертям антивирус и поставить хороший фаервол и хороший сниффер. Можете конечно оставить антивирус, я понимаю привычка дело такое…, но фаерволом пользоваться вам надо обязательно. Но а если научитесь юзать сниффер, то в моих глазах станете продвинутыми юзверями, без пяти минут специалистами в области компьютерной безопасности ))!

Как понять что у вас троянская программа RAT?

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

- Странная сетевая активность в фаерволе, в частности высокий исходящий трафик.

- Комп начал тормозить или скорость интернета значительно просела.

- У вас увели пароль от соц. сетей или почты.

- Подозрительный трафик в сниффере

Как вылечить заражённый трояном компьютер?

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD

: Работа RAT трояна DarkComet

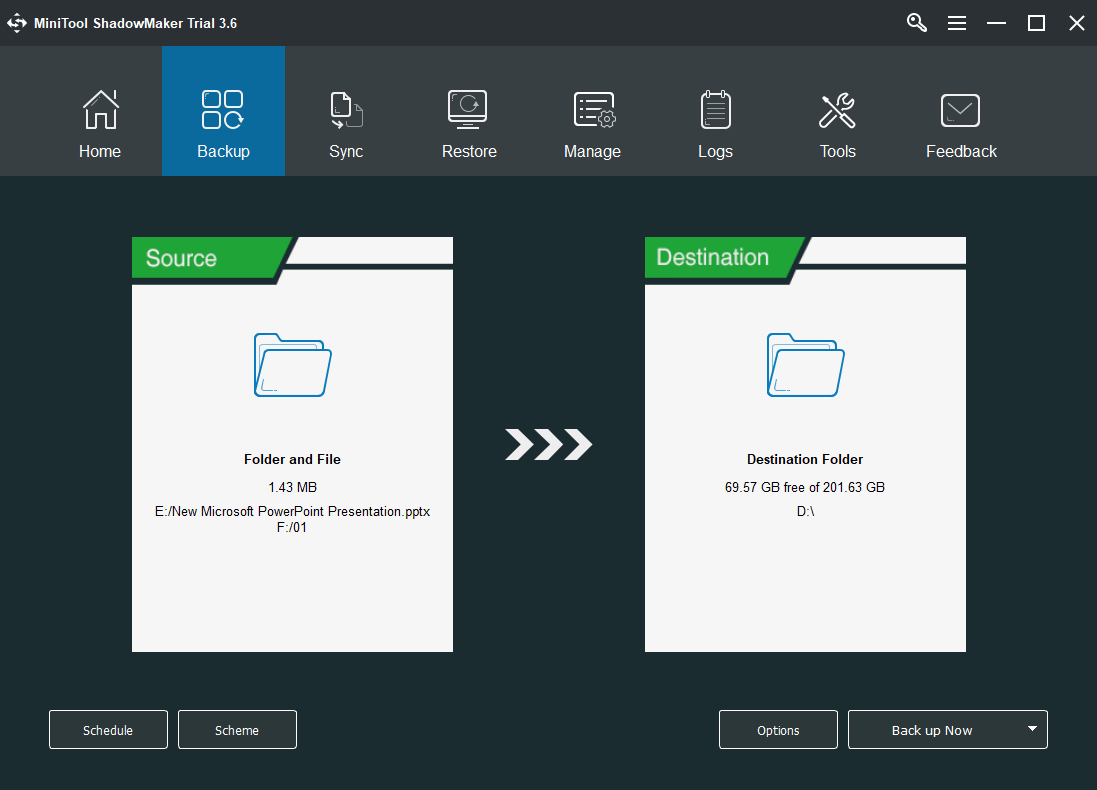

Резервное копирование файлов от вируса RAT Software

Часто кибер-RAT годами остаются незамеченными на рабочих станциях или в сетях. Это указывает на то, что антивирусные программы не являются безошибочными и не должны рассматриваться как главное средство защиты от RAT.

Тогда что еще вы можете сделать, чтобы защитить файлы вашего компьютера от редактирования, удаления или уничтожения? К счастью, вы все еще можете восстановить свои данные после вредоносных атак RAT, если у вас есть их резервная копия. Тем не менее, вы должны сделать копию, прежде чем потеряете исходные файлы, с помощью надежного инструмента без RAT, такого как MiniTool ShadowMaker, который является профессиональной и мощной программой резервного копирования для компьютеров Windows.

Шаг 2. Установите и запустите инструмент на вашем ПК.

Шаг 3. Если вы получите пробную версию, вам будет предложено купить ее платную версию. Если вы не хотите платить, просто нажмите на Продолжить испытание вариант в правом верхнем углу, чтобы пользоваться его пробными функциями, которые аналогичны формальным функциям, только с ограничением по времени.

Шаг 4. Когда вы войдете в его основной интерфейс, нажмите кнопку Резервное копирование вкладка в верхнем меню.

Шаг 5. На вкладке Резервное копирование укажите Источник файлы, которые вы планируете копировать, и Пункт назначения место, где вы хотите сохранить резервную копию.

Шаг 6. Щелкните значок Резервное копирование сейчас кнопку в правом нижнем углу, чтобы выполнить процесс.

Остальное — дождаться успеха задания. Вы можете настроить расписание для автоматического резервного копирования этих файлов ежедневно, еженедельно, ежемесячно или при включении / выключении системы в шаге 5 выше перед запуском процесса или на вкладке «Управление» после завершения процесса. Кроме того, вы можете решить, какое резервное копирование выполнять: полное, инкрементное или дифференциальное, а также сколько версий образа резервной копии хранить на случай, если закончится место для хранения.

Как распространяются программ удаленного администрирования?

Обычно RAT заносится злоумышленником на компьютер при физическом контакте. Не менее распространенный способ — социальная инженерия. Хакер может предоставить жертве RAT (Remote Administration Tools) как интересную, полезную программу, заставив жертву установить ее себе.

Помимо программ, хакер может использовать предустановленные в ОС утилиты, которые недостаточно защищены, или защищены слабым паролем, например, такие как RDP или Telnet.

Также входной точкой для хакера может стать установленная когда-то и забытая системным администратором программа удаленного администрирования, к которой хакер может подобрать пароль и получить контроль над ПК.

Следующая уязвимость – настройка прав доступа к удаленной системе. Можно разрешить доступ лишь по запросу пользователя, с определенными идентификаторами и только с некоторых IP, но зачастую пользователи выбирают автозапуск с любого адреса. Это удобно, когда необходим доступ к машине, за которой никто не сидит (например, собственному рабочему компьютеру), но в то же время открывает дорогу и преступникам.

И последнее – человеческий фактор. Чаще всего удаленный доступ используют не внешние хакеры, а собственные уволенные сотрудники. Как уже упоминалось, на десятках компьютеров могут быть установлены утилиты удаленного управления. В результате бывший сотрудник может либо сам проникнуть в систему, либо продать информацию конкурентам.

Опасность может представлять и установка программ удаленного доступа втайне от пользователя. Она может вообще никак себя не выдавать себя, при этом злоумышленник получит возможность копировать нужную информацию и нарушать работу системы.

DarkComet

Интересные функции

- Имеется два режима сборки вируса (минимальный и расширенный)

- Есть функция подключения сокетов (можем пробрасывать подключения для повышения безопасности)

- Можно запланировать действия

- Позволяет создать ссылку‑загрузчик для вируса

Описание

Сборка билда требует больше минуты, что сильно больше обычного для такого софта. После запуска билда потребляется 2,7 Мбайт ОЗУ, что совсем хорошо на фоне околонулевого потребления остальных ресурсов.

Билд снова не накрыт никаким протекторами или упаковщиками. В импортах сразу заметна user32.dll, из которой импортируются модули и , и, конечно, функция , которые позволяют сделать кейлоггер.

info

О том, как сделать свой кейлоггер, читай в статье «Кейлоггер по‑домашнему. Пишем на C# кейлоггер, который не палится антивирусами».

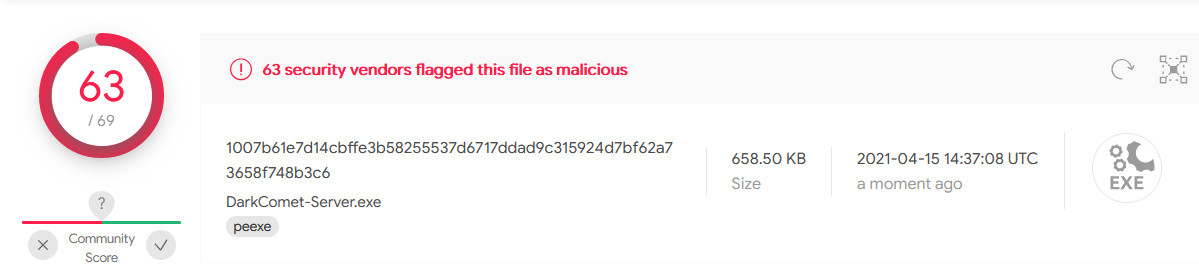

Проверка на VirusTotal

Проверка на VirusTotal

Вердикт

Ни один антивирус не понял, что перед ним «Комета». Впрочем, начинка билда вся торчит наружу, так что сильно распространять такие программы не стоит, хоть и кастомизация здесь полная. Да и время сборки билда не радует.

Руководство по установке

Для того, чтобы установить ратку в майнкрафте, необходимо выполнить несколько простых шагов. Вот подробная инструкция, как это сделать:

- Скачайте последнюю версию Forge, который подходит для вашей версии майнкрафта.

- Установите Forge, запустив загруженный файл и следуя инструкциям на экране.

- Скачайте мод ратки, который вы хотите установить.

- Скопируйте скачанный файл мода и переместите его в папку mods, которая находится в корневой папке майнкрафта.

- Запустите майнкрафт и проверьте, что установленный мод ратки работает без ошибок.

Если вы столкнулись с какими-либо проблемами при установке или использовании мода ратки в майнкрафте, вы можете найти помощь на форумах сообщества Minecraft или на сайте мода.

Установка ратки в майнкрафте достаточно простая процедура, которая не займет много времени. Поэтому не стесняйтесь экспериментировать с различными модами и добавляйте свою игру новые возможности и функции.

Интерфейс RAT в Telegram

Ниже указаны некоторые функции RATAttack, а также находящиеся в доработке:

- Запуск кейлоггера на ПК цели;

- Получение информации о ПК цели, а именно: версии Windows, процессоре, и т.д.;

- Получение информации об IP адресе цели и её приблизительное расположение на карте;

- Показать окно сообщений с пользовательским текстом в компьютере цели;

- Список всех каталогов в компьютере цели;

- Локальная загрузка любого файла с компьютера цели в фоновом режиме;

- Загрузка локальных файлов на компьютер цели. Отправка изображений, документов pdf, exe, и любого другого файла боту Telegram;

- Скриншоты компьютера цели;

- Выполнение любого файла на компьютере цели.

Функции в разработке:

- Самоуничтожение RAT на компьютере цели;

- Снимки с вебкамеры (если имеется);

- Удаление файлов на компьютере цели

RATAttack написан на Python 2.7

, но автор обещал версию для Python 3.X

.

Remote Access Trojan Detection

How to detect remote access trojan? If you can’t decide whether you are using a RAT virus computer or not just by symptoms (there are few symptoms), you need to ask for some external help like relying on antivirus programs. Many common security apps are good RAT virus scanners and RAT detectors.

Top Remote Access Trojan Removal Tools

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

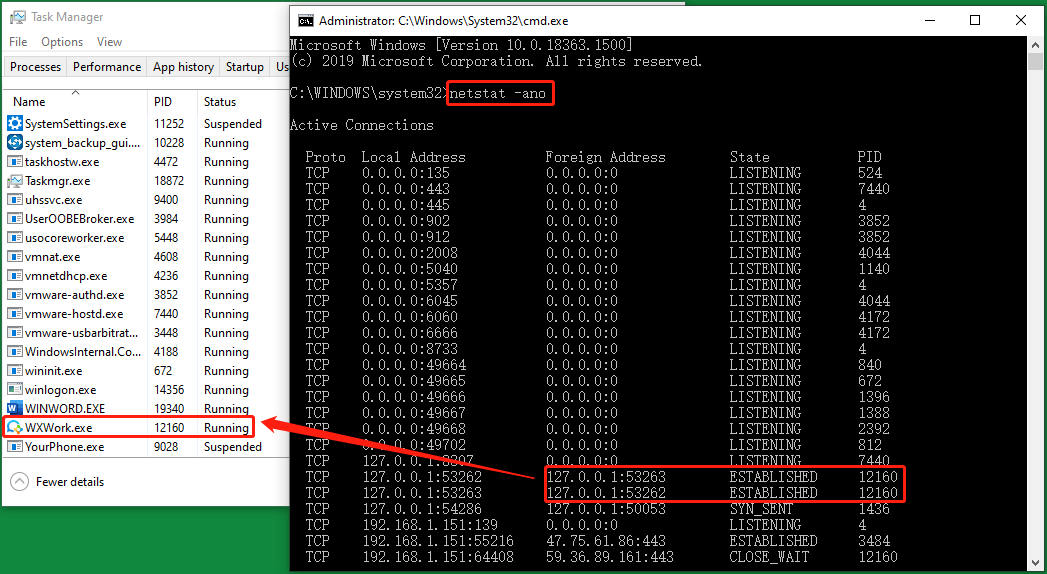

FIY: Find RAT with CMD and Task Manager

You can try to figure out suspicious items together with Task Manager and CMD. Type “netstat -ano” in your command prompt and find out the PID of established programs that has a foreign IP address and appears REPEATEDLY. Then, look up the same PID in the Details tab in Task Manager to find out the target program. Yet, it doesn’t mean the target program is a RAT for sure, just a suspicious program. To confirm the founded program is RAT malware, further identification is needed.

You can also use the suspicious foreign IP address to find out its registered location online. Many websites that can help you do that like https://whatismyipaddress.com/. If the location has no connection to you completely, not the location of your friends, company, relatives, school, VPN, etc., it probably is a hacker location.

Как создать RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

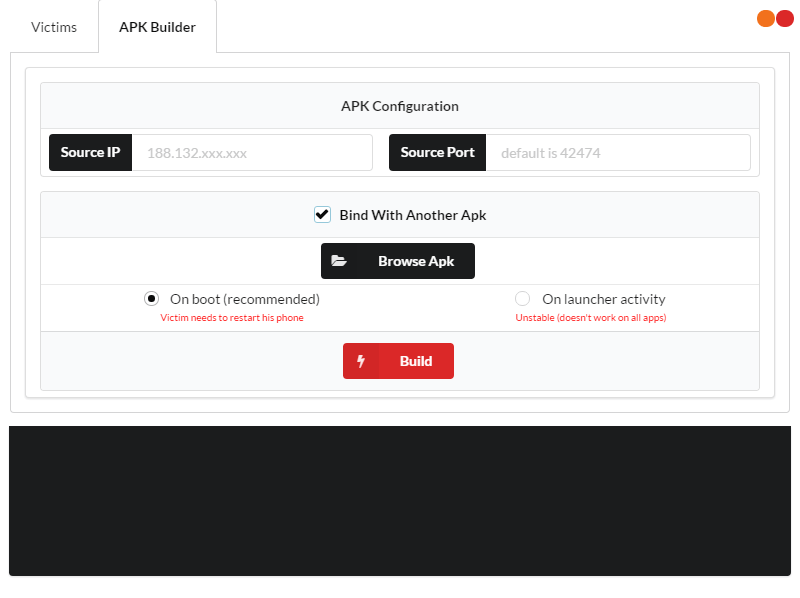

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Как очистить папку «Temp»

Можно воспользоваться одним из трех способов.

- Вручную удалить все содержимое. Для этого просто зайдите в папку и выделите все файлы, нажав комбинацию клавиш Ctrl + A. Затем с помощью комбинации Shift + Del безвозвратно сотрите все выбранные файлы.

- Воспользоваться встроенными в операционную систему средствами. Зайдите в «Этот компьютер» и нажмите правой кнопкой мыши по системному разделу. Выберите пункт «Свойства», а затем утилиту «Очистка диска». В зависимости от объемов накопленного мусора и скорости жесткого диска, время запуска может варьироваться от пары секунд до нескольких минут. Те файлы, напротив которых будут стоять галочки можно смело удалять. Кроме того, по своему усмотрению вы можете очистить файлы загрузок, корзины и другие. Однако, временные данные, хранящиеся в папке «Temp», и которые сейчас не используются системой и программами — находятся под соответствующим пунктом «Временные файлы» (кто бы мог подумать). Поставьте нужные галочки и подтвердите операцию.

- Сторонний софт. Наверное, каждый уже слышал о популярной программе CCleaner, которая может не только избавить компьютер от системного мусора, а также: оптимизировать работу реестра, настроить автозагрузку, найти дубликаты файлов и многое другое. Это именно тот инструмент, который должен быть установлен у каждого пользователя. Утилита не ест много системных ресурсов, полностью поддерживает русский язык и находится в бесплатном доступе. В общем, must have. Качаем здесь.

RAT как оружие

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Теперь они являются частью стратегии наступления, известной как «гибридная война».

16- PhantomBlitz

PhantomBlitz is a Python-based framework that creates an executable file with various parameters. It allows users to perform a reverse TCP connection and execute cmd commands.

Features

- Reverse TCP connection

- Execute cmd commands

- Collect OS info

- Set clipboard text

- Get clipboard text

- Take screenshot

- Start file server

- Analyze LAN traffic

- Type text

- Download URL

- Open link

- Generate WLAN profile

- Keylogger

GitHub — Krimson-Squad/PhantomBlitz: PhantomBlitz: Yet another tool for reverse shell execution & payload generator by Dev. Gautam Kumar

PhantomBlitz: Yet another tool for reverse shell execution & payload generator by Dev. Gautam Kumar — GitHub — Krimson-Squad/PhantomBlitz: PhantomBlitz: Yet another tool for reverse shell e…

GitHubKrimson-Squad

Что такое руткиты

Руткиты — это вредоносные программы, которые проникают на компьютер различными путями. Например, руткит может попасть на компьютер с загруженной из интернета программой, либо с файлом из письма. Активируя руткит на компьютере, пользователь фактически предоставляет злоумышленникам доступ к своему PC. После активации руткит вносит изменения в реестр и библиотеки Windows, открывая возможность своему “хозяину” управлять данным компьютером.

Обратите внимание: Обычные массовые антивирусы способны “поймать” руткит на этапе его загрузки с интернета и загрузки. Но после того как он внес изменения в работу системы, они не видят, что вирус поразил компьютер и не могут решить проблему

Через руткит хакеры могут получать всю необходимую информацию с компьютера. Это могут быть конфиденциальные данные (логины, пароли, переписка, информация о банковских карт и прочее). Кроме того, через руткиты хакеры могут управлять компьютером и выполнять различные действия, в том числе мошеннические.

Примеров, как хакеры могут использовать руткиты на компьютере пользователя, масса. Соответственно, данные вирусы крайне опасны, и следует не допускать заражения ими компьютера.

Обратите внимание: Иногда руткиты проникают на компьютер вполне легально, вместе с одной из программ, загруженных из интернета. Пользователи редко читают лицензионные соглашения, а в них создатели программы могут указать, что вместе с их приложением установится руткит

Риски использования программ удаленного администрирования

Нередко удаленное администрирование использует для помощи более продвинутых товарищей либо служб поддержки. Доступ разрешает с любого IP без подтверждения, а используется слабый пароль. Взломать такой компьютер сможет даже начинающий злоумышленник.

Важно использовать уникальные и сильные пароли для каждой машины и каждого сервиса, ведь root:toor или admin:admin хакер может быстро подобрать и получить полный или частичный контроль над компьютером, который может стать отправной точкой для взлома всей инфраструктуры компании. Универсального решения тут не существует, ведь любое усиление безопасности, введение дополнительных ограничений неизбежно усложняет, а порой и делает невозможной нормальную работу

Универсального решения тут не существует, ведь любое усиление безопасности, введение дополнительных ограничений неизбежно усложняет, а порой и делает невозможной нормальную работу.

И все же не следует разрешать удаленный доступ тем, кому он явно не требуется

Важно следить за штатными средствами ОС и программами, установленными на компьютере (компьютерах), ведь они также могут быть взломаны и предоставлять хакеру контроль над машиной

Нужно установить на компьютер (компьютеры) хороший антивирус, который сможет следить за активностью программ и трафиком, пресекая любые несанкционированные действия.

Очень важно со стороны служб информационной безопасности, а также со стороны пользователей отслеживать установленные на компьютере программы, а также контролировать за настройками штатных средств. Кроме этого необходимо установить актуальный фаервол и надежную антивирусную программу, в которой предусмотрен поведенческий анализ

Такая функция позволит обнаруживать программы удаленного администрирования как потенциально опасные или вредоносные программы.

What Does a RAT Virus Do?

Since a remote access trojan enables administrative control, it is able to do almost everything on the victim machine.

- Get access to confidential info including usernames, passwords, social security numbers, and credit card accounts.

- Monitor web browsers and other computer apps to get search history, emails, chat logs, etc.

- Hijack the system webcam and record videos.

- Monitor user activity by keystroke loggers or spyware.

- Take screenshots on the target PC.

- View, copy, download, edit, or even delete files.

- Format hard disk drives to wipe data.

- Change computer settings.

- Distribute malware and viruses.

Примеры троянских программ удаленного доступа

С спам RAT возникает, существует множество его типов.

1. Заднее отверстие

Руткит Back Orifice (BO) — один из самых известных примеров RAT. Он был сделан хакерской группой под названием «Культ мертвой коровы» (cDc), чтобы показать недостатки безопасности операционных систем (ОС) серии Windows 9X от Microsoft. Название этого RAT эксплойт представляет собой игру слов в программном обеспечении Microsoft BackOffice Server, которое может управлять несколькими машинами одновременно, полагаясь на создание образов.

Back Orifice — это компьютерная программа, разработанная для удаленного системного администрирования. Это позволяет человеку управлять ПК из удаленного места. Программа дебютировала на DEF CON 6 1 августа.ул, 1998. Он был создан сэром Дистиком, членом cDc.

Хотя Back Orifice преследует законные цели, его функции делают его хорошим выбором для злонамеренного использования. По той или иной причине антивирусная индустрия немедленно классифицирует инструмент как вредоносное ПО и добавляет его в свои карантинные списки.

У Back Orifice есть 2 варианта продолжения: Back Orifice 2000, выпущенный в 1999 году, и Deep Back Orifice французско-канадской хакерской организацией QHA.

2. Сакула

Sakula, также известный как Sakurel и VIPER, — еще один троян для удаленного доступа, который впервые появился в ноябре 2012 года. Он использовался в целевых вторжениях в течение 2015 года. Sakula позволяет злоумышленнику запускать интерактивные команды, а также загружать и выполнять дополнительные компоненты.

Когда вы пытаетесь подключить удаленный компьютер, но появляется ошибка «Удаленный рабочий стол Windows 10 не работает», вы можете найти способы исправить эту ошибку в этом посте.

3. Sub7

Sub7, также известный как SubSeven или Sub7Server, является Ботнет RAT . Его название произошло от написания NetBus в обратном порядке (suBteN) и замены десяти на семь.

Обычно Sub 7 допускает необнаруженный и несанкционированный доступ. Поэтому индустрия безопасности обычно считает его троянским конем. Sub7 работал с ОС семейства Windows 9x и Windows NT до Windows 8.1 включительно.

Sub7 не обслуживается с 2014 года.

4. Ядовитый плющ

Ядовитый плющ Кейлоггер RAT , также называемый Backdoor.Darkmoon, включает кейлоггинг, экран / запись видео , системное администрирование, передача файлов, кража паролей и ретрансляция трафика. Он был разработан китайским хакером примерно в 2005 году и применялся в нескольких известных атаках, включая Nitro-атаки на химические компании и взлом инструмента аутентификации RSA SecurID, оба в 2011 году.

5. DarkComet

DarkComet создан Жан-Пьером Лесуэром, известным как DarkCoderSc, независимым программистом и кодировщиком компьютерной безопасности из Франции. Хотя это приложение RAT было разработано еще в 2008 году, оно начало распространяться в начале 2012 года.

В августе 2018 года DarkComet был прекращен на неопределенный срок, и его загрузка больше не предлагается на официальном сайте. Причина заключается в его использовании в сирийской гражданской войне для наблюдения за активистами, а также в страхе его автора быть арестованным по неназванным причинам.

Обратите внимание на NanoCore RAT, поскольку он более опасен, чем средний RAT; он атакует систему Windows и получит полный контроль над этим компьютером. Помимо приведенных выше примеров, существует множество других троянских программ удаленного доступа, таких как CyberGate, Optix, ProRat, Shark, Turkojan и VorteX

Полный список инструментов RAT слишком велик для отображения здесь, и он продолжает расти

Помимо приведенных выше примеров, существует множество других троянских программ удаленного доступа, таких как CyberGate, Optix, ProRat, Shark, Turkojan и VorteX . Полный список инструментов RAT слишком велик для отображения здесь, и он продолжает расти.

Виды раток в компьютере

В компьютерной сфере существует множество видов раток, каждая из которых имеет свои особенности и цели. Некоторые ратки направлены на получение контроля над устройством и удаленное управление им, другие — на сбор информации о пользователе, третьи — на размещение вредоносного программного обеспечения. Рассмотрим основные виды раток:

1. Клиент-серверные ратки

Клиент-серверная ратка – это программа, которая состоит из двух основных компонентов: сервера и клиента. Серверная часть размещается на зараженном компьютере, а клиентская — на управляющем компьютере. Клиент-серверный принцип позволяет удаленно контролировать зараженный компьютер, получать от него информацию и выполнять команды. Этот вид ратки широко распространен и используется для множества целей.

2. HTTP-боты

HTTP-боты – это ратки, которые работают через протокол HTTP. Они интегрируются в веб-браузер и позволяют злоумышленнику получать доступ к персональным данным пользователя, таким как пароли, история посещений сайтов и другая информация. Кроме того, HTTP-боты могут выполнять удаленные команды, например, скачивать и устанавливать другие вредоносные программы.

3. Keylogger-ратки

Keylogger-ратки – это программы, которые регистрируют нажатия клавиш на клавиатуре и записывают их. Таким образом, злоумышленник получает доступ к паролям, номерам кредитных карт и другой чувствительной информации. Keylogger-ратки могут работать как на уровне операционной системы, так и на уровне аппаратуры, что делает их труднообнаружимыми.

4. Форм-грабберы

Форм-грабберы – это ратки, способные перехватывать информацию, вводимую пользователем в веб-формы. Они работают путем интеграции с веб-браузером и перехвата информации, вводимой пользователем в поля форм. После этого злоумышленник получает доступ к этой информации, включая логины и пароли.

5. Сетевые ратки

Сетевые ратки – это программы, которые используют сетевые протоколы для связи с другими устройствами в сети. Они могут использоваться для перехвата данных, мониторинга сети, а также для выполнения различных атак на другие устройства. Сетевые ратки обычно распространяются через уязвимости в сетевых протоколах или через социальную инженерию.

Кроме вышеперечисленных видов раток, существуют также и другие разновидности, такие как режимы использования, частотный диапазон, аппаратные или программные оснастки и многое другое. В целом, ратки представляют угрозу для безопасности компьютеров и пользователей и требуют постоянного мониторинга и защиты.

Определение и функции

Ратка (от англ. Rat – «крыса» или «подслушивающее устройство») – это компактное устройство, предназначенное для удаленного контроля и управления компьютером. Ратка работает в режиме скрытого доступа к системе, при этом остается незаметной для пользователя.

Основная функция ратки – получение дистанционного доступа к компьютеру, что позволяет удаленно управлять им и получать информацию с жесткого диска. Это может быть полезно в различных ситуациях, включая диагностику и ремонт компьютера, удаленное обучение или наблюдение за деятельностью другого пользователя.

Основными функциями ратки являются:

- Удаленное управление компьютером: ратка позволяет управлять компьютером со своего устройства. Пользователь может выполнять различные операции, такие как запуск или закрытие программ, перезагрузка или выключение компьютера.

- Передача данных: с помощью ратки можно передавать файлы между удаленным и управляющим компьютером. Это позволяет удобно обмениваться информацией, даже находясь на большом расстоянии друг от друга.

- Мониторинг активности: ратка позволяет наблюдать за активностью на компьютере. Например, можно отслеживать, какие программы запущены и использованы, какие сайты посещены или какие документы открыты.

- Защита компьютера: некоторые ратки имеют функции антивирусной защиты. Это позволяет обнаруживать и блокировать подозрительные активности и потенциально опасные файлы.

Ратки могут использоваться различными пользователями и в разных целях. Они могут быть полезны как для обычных пользователей, так и для специалистов, занимающихся обслуживанием компьютеров или проведением расследований.

Относительно «Безопасные» вирусы

Adware: рекламные кликеры и навязчивые баннеры

Это один из самых распространенных видов вирусов на смартфонах. Их задача — накручивать клики по баннерам в Интернете либо самостоятельно, либо вашими руками. Или же они просто показывают вам лишнюю рекламу.

В первом варианте пользователь может даже не видеть объявление, но вирус расходует ресурсы телефона – заряд аккумулятора и интернет трафик.

Второй тип вирусов подменяет рекламу в интернете на свою или вовсе демонстрирует рекламу на рабочем столе или официальных приложениях.

SMS- и веб-подписчики (Trojan-clicker)

Второй вид зловредов — подписчики, также известные как кликеры (Trojan-clicker). Они занимаются тем, что воруют деньги с вашего мобильного счета — оттуда это делать проще всего, поскольку для этого не требуется никаких конфиденциальных данных вроде номера карточки. Средства утекают через платные WAP- или SMS-подписки, а в некоторых случаях — еще и через звонки на платные номера за счет жертвы.

С ними можно легко бороться используя личный кабинет своего мобильного оператора. А именно отключить все подписки и запретить оформление новых.(Если ваш оператор поддерживает такие функции)

SMS-флудеры и DDoS-еры

Эти две категории объединяют вирусы, которые не скачивают, а отправляют данные — много данных! И делают это, конечно же, тайком, не спрашивая вашего разрешения. На том, чтобы за ваш счет испортить кому-то жизнь, тоже можно неплохо подзаработать — этим и пользуются мошенники.

Так, SMS-флуд часто используют хулиганы, чтобы поиздеваться над своей жертвой или вывести ее аппарат из строя. Флудеры можно установить на свое устройство и с него заваливать тысячами СМС своих врагов.

![[tutorial] what’s remote access trojan & how to detect/remove it? - minitool](http://portalcomp.ru/wp-content/uploads/f/5/0/f50340a730b17d1966a655ff55484b6f.jpeg)